Microsoft bietet mit Application Control eine Möglichkeit genau zu steuern, welche Programme ausgeführt werden dürfen. Damit kann sichergestellt werden, dass keine unerwünschte Software auf einem Computer ausgeführt werden kann. Dies bietet einen erweiterten Schutz gegen Malware.

Neben dem erweiterten Malware-Schutz kann so verhindert werden, dass Schülerinnen und Schüler weitere Software installieren. Software, die Adminrechte benötigt, können sie zwar nicht installieren, aber es gibt immer mehr Software, die sich ohne Adminrechte ins eigene Benutzerprofil installieren lässt.

Man findet alle wichtigen Informationen zu Application Control auf dieser Microsoft Seite. Ich möchte hier dokumentieren, wie ich bei der Umsetzung vorgegangen bin.

Base Policy

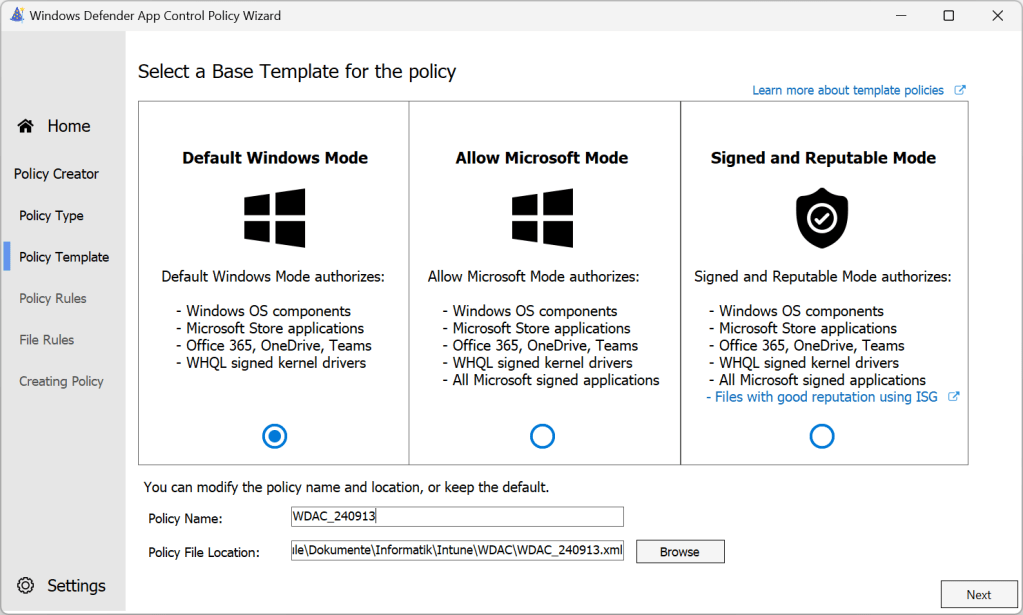

Als erstes lädt man von https://webapp-wdac-wizard.azurewebsites.net/ den App Control Policy Wizard herunter und installiert ihn. Beim ersten Start wählt man Policy Creator, Multiple Policy Format und Base Policy.

Als „Base Template“ verwenden wir die eingeschränkteste Variante „Default Windows Mode“.

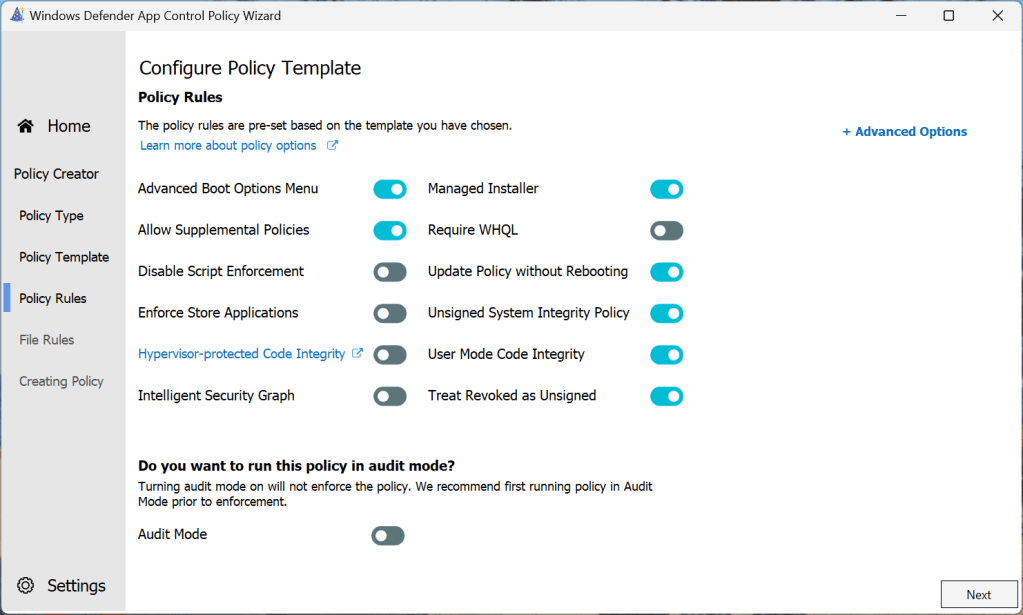

Im nächsten Schritt habe ich folgendes ausgewählt:

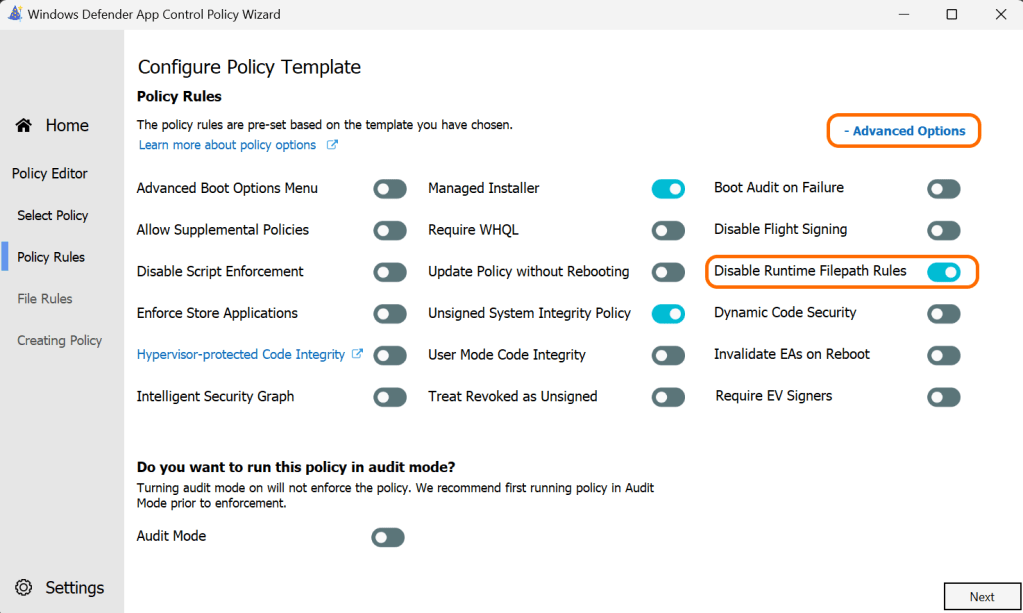

Ich habe zwei Dinge verändert:

- Managed Installer

Man kann gemäss dieser Seite Intune als Managed Installer definieren. Damit wird erreicht, dass automatisch alle Software Pakete, die durch Intune installiert wurden, automatisch zugelassen sind. Leider trifft dies nur auf neue Pakete zu. Alle bereits installierten sind nicht automatisch zugelassen. - Audit Mode

Wenn man die Richtlinie „scharf“ schalten möchte, muss man den „Audit Mode“ deaktivieren.

Was die einzelnen Punkte bedeuten, kann man auf dieser Seite nachlesen. Je nachdem kann es sich lohnen auch „Enforce Store Applications“ anzuwählen. Da wir aber den Store für die Schülergeräte deaktiviert haben, können diese Software aus dem Store nur über das Unternehmensportal installieren. Scheint mir die bessere Lösung zu sein, damit muss man nicht jedes zusätzliche Paket über eine Policy „whitelisten“.

Auf der nächsten Seite „File Rules“ habe ich nichts verändert. Ich möchte die Base Policy möglichst schlank halten und dann über „supplemental policies“ arbeiten.

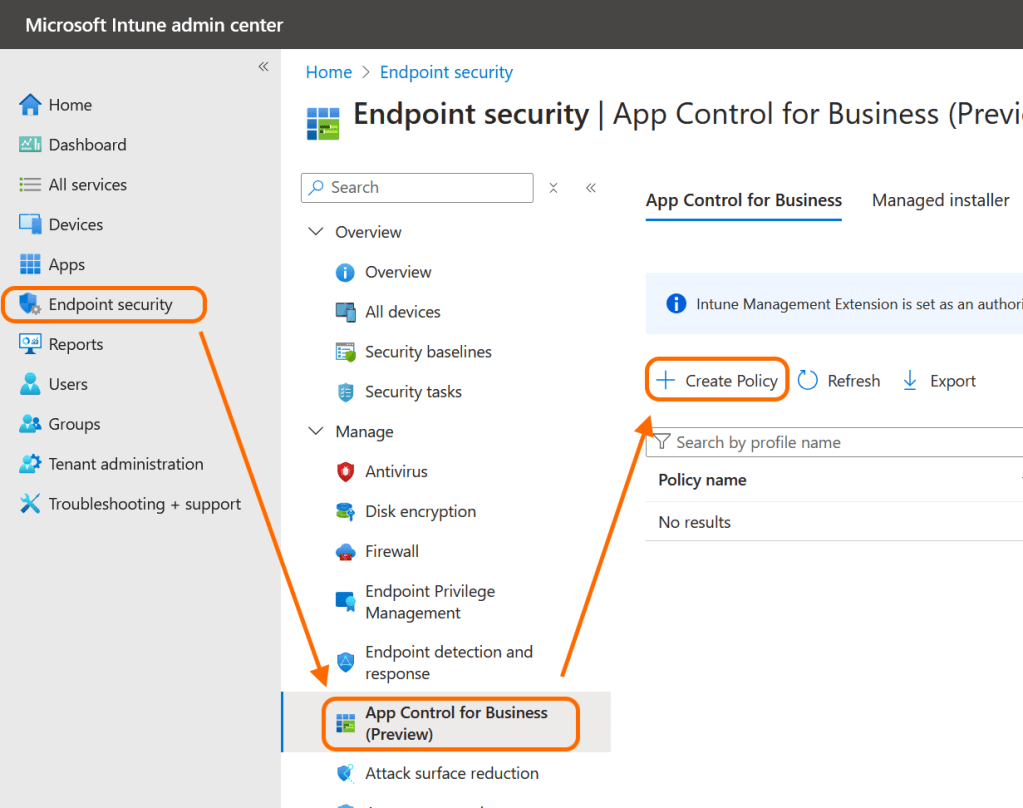

Nun kann man die Base Policy gemäss dieser Seite über Intune zuweisen. Auf der Seite ist noch ein alternativer Weg über eine eingebaute Base Policy beschrieben, der ohne den App Control Policy Wizard einfach erstellt werden kann, aber sehr wenige Möglichkeiten bietet.

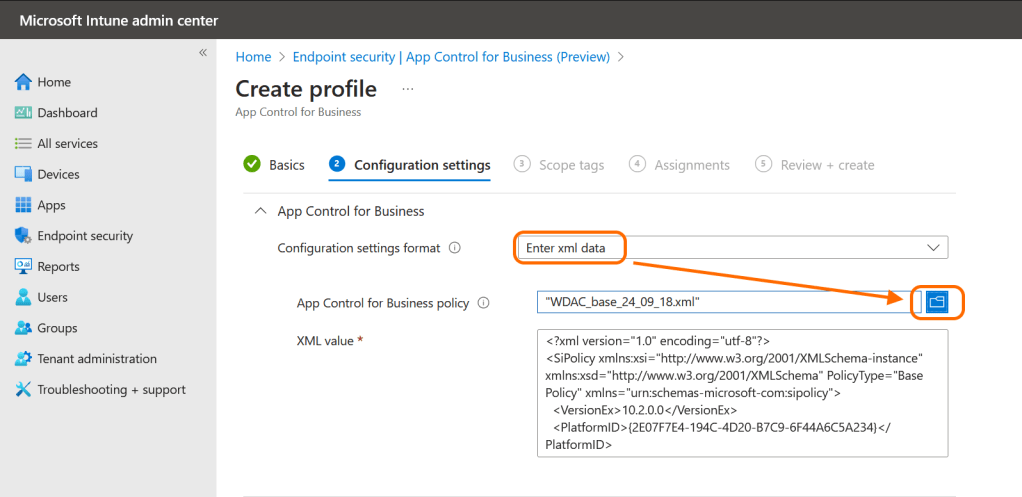

Man wählt also den Weg über die „xml data“ und öffnet die vorher erstellte Datei.

Supplemental Policies

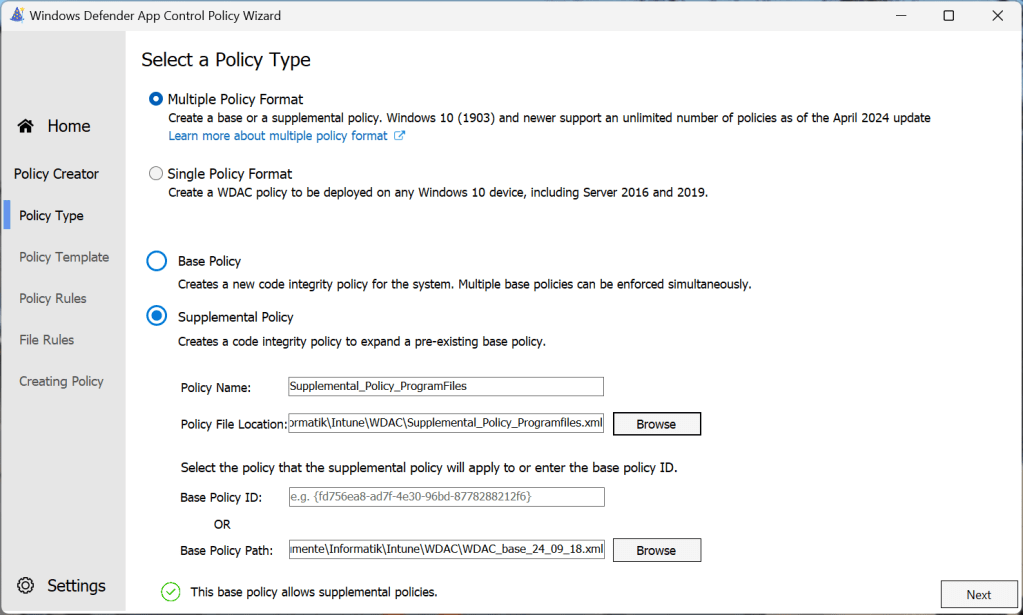

Nun erstellt man auch wieder mit dem App Control Policy Wizard die supplemental policies.

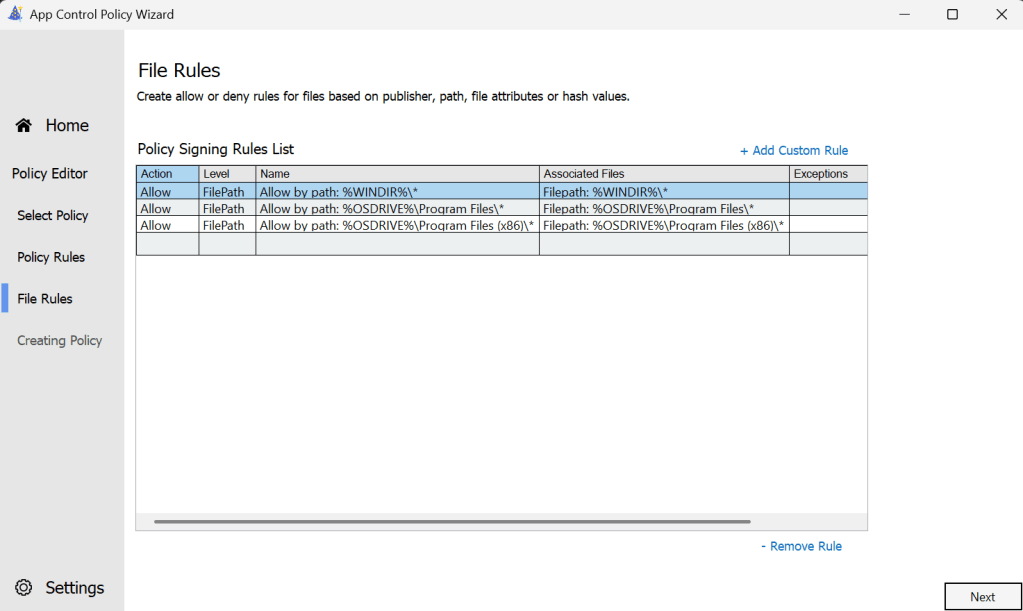

In diesen 3 Orten befinden sich nur Systemprogramme und Programme, die mit Administratorenrechten installiert wurden. Das erscheint mir eine gute Möglichkeit, ganz viele Programme ohne grossen Aufwand auf einmal zuzulassen, ohne die Sicherheit allzu stark einzuschränken.

Auf diese Idee bin ich nicht alleine gekommen. Vielen Dank für den Tipp aus diesem reddit Beitrag.

Nun muss man noch testen, welche weiteren Programme man über eine „supplemental policy“ „whitelisten“ muss.

Dateien in Ordnern mit Benutzerberechtigungen

Wenn man einen Dateipfad freigeben möchte, der in einem Ordner liegt, auf den man auch ohne Adminrechten kommt, wird die Policy standardmässig nicht ausgeführt. Man muss dann in der Policy „Disable Runtime Filepath Rules“ aktivieren, wie in diesem Beitrag beschrieben.

Fehlersuche

Microsoft hat auf dieser Seite veröffentlicht, wo man bei der Fehlersuche weitere Informationen zusammentragen kann.

Ich habe z.B. sehr viel Zeit verloren, weil in der alten Version des Wizards noch die Einstellung „Dynamic Code Security“ standardmässig aktiviert war, die verhindert, dass .Net Anwendungen libraries aus dem Internet nachladen. Das Ganze ist auf dieser Seite beschrieben. Scheinbar führte das zu so vielen Problemen, dass die Einstellung im neuen Wizard (2.5) standardmässig wieder deaktiviert wurde.

Resultat

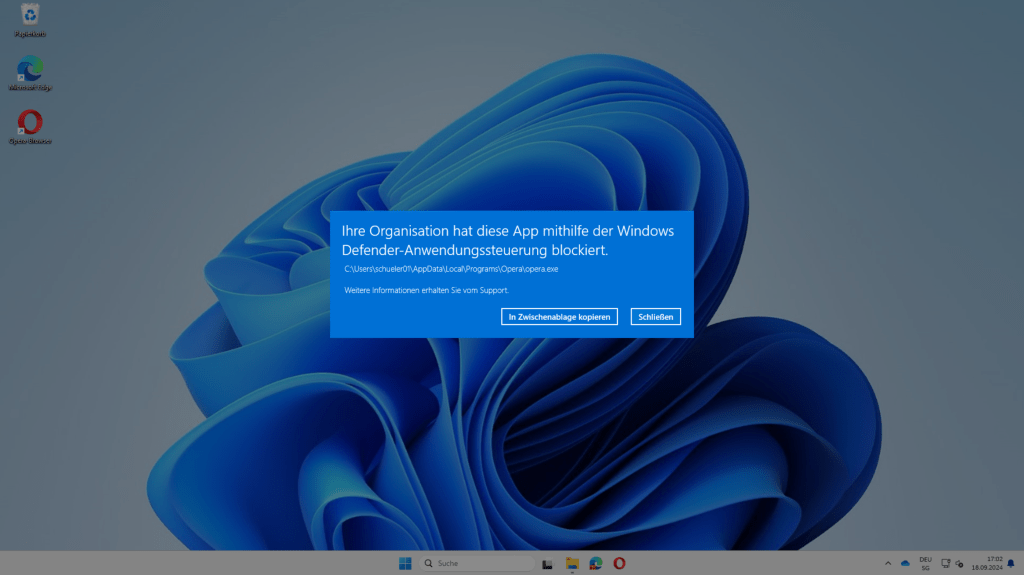

So sieht es dann aus, wenn eine Software gestartet wird, für die keine Ausnahme generiert wurde:

Deinstallation

Hier findet man die Anleitung zur Deinstallation, falls man App Control wieder entfernen möchte. Kurz gesagt, muss man die Verteilung der Policies beenden und eine neue „Allow All“ verteilen, die man auf jedem Windows 11 im Pfad %OSDrive%\Windows\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml findet.

Nachtrag

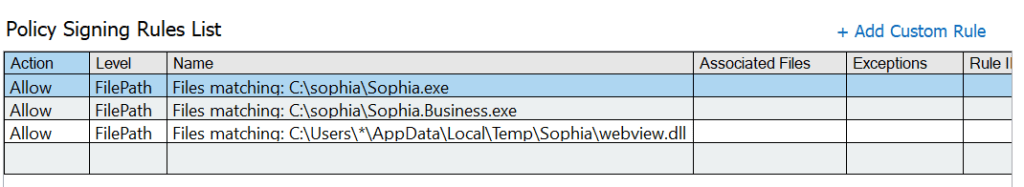

Für unsere ICDL Prüfungen wird das Programm Sophia eingesetzt. Dieses installieren wir auf unseren Computern in den Ordner c:\sophia. Seit der Version 4.20 wird in Sophia nicht mehr mit dem lokalen Outlook gearbeitet, sondern die neue Outlook Version „nachgebaut“. Dazu wird die Datei „webview.dll“ im lokalen Benutzerverzeichnis benötigt. Es genügt also nicht mehr, nur die Dateien im Ordner sophia freizugeben.